Du jeudi 11 au dimanche 14 aout c’était la DEFCON 30 à Las Vegas, la conférence la plus importante en matière de cybersécurité faisait son retour après 2 ans de pandémie.

Si ce qui se passe à Vegas reste à Vegas, nous avons décidé de vous partager ce que nos équipes présentes ont retenu de cette édition de la DEFCON.

La première journée de cet évènement est principalement axée sur l’inscription, les CTF et les workshops.

Si vous ne vous êtes pas préalablement inscrit plusieurs semaines avant pour les workshops ne comptez pas y participer, c’est généralement complet. Les conférences ne débutent réellement à partir du vendredi.

Difficile de raconter tout ce que nous avons pu voir, voici donc 7 conférences qui nous ont marqué.

Oopssec : the bad the worst and the ugly of APT operation security – Tomer Bar

Vous étiez embarrassés par les résultats de votre dernier pentest ? Attendez de voir les résultats des recherches de Tomer Bar, Directeur de recherche chez Safelabs, sur le niveau de sécurité de certains APT.

Les attaquants s’efforcent à ne pas être détectés par les solutions de sécurité et en oublient parfois leur propre surface d’attaque.

En se connectant sur certains domaines utilisés par les groupes d’attaquant, Tomer a découvert d’importants défauts de sécurité, lui permettant de récupérer les informations collectées sur les victimes, d’infiltrer les groupes de communication Telegram des attaquants par le biais de chat bot et d’appels API, ou plus simplement, en faisant une demande pour rejoindre le groupe…

Parmi les vulnérabilités découvertes, certaines sont à la limite du risible :

• Mauvaise gestion de l’authentification permettant un accès complet au back-office

• Données dérobées accessibles publiquement

• Expositions de fichiers sensibles dans l’arborescence web

• Messages d’erreurs renvoyant les identifiants de connexion à la base de données

Mais ce n’est pas tout, Tomer a également pu retrouver l’identité de certains attaquants en infiltrant leurs groupes Telegram, lire l’ensemble des échanges des membres, et administrer ces groupes, récupérer l’adresse complète d’un des attaquants, le numéro de téléphone et numéro de compte en banque.

Lsass shtinkhering : Abusing Windows Error Reporting to dump LSASS

Nous avons également assisté à la présentation d’une technique alternative permettant de récupérer un dump du processus LSASS (utilisé lors d’une intrusion pour la récupération de données d’authentification en environnement Windows). Celle-ci exploite les fonctions de rapport d’erreur de Microsoft (WER), contournant au passage la détection des EDR. L’attaque consiste à envoyer manuellement un rapport de crash du processus LSASS à WER afin que celui-ci génère un dump, sans avoir à forcer le “crash” de l’application.

Pulling Password out of Configuration Manager

Toujours au chapitre des techniques d’attaques innovantes, nous avons pu observer comment abuser de défauts de configuration de la solution de déploiement Microsoft Endpoint Configuration Manager (MECM ou SCCM). En effet, à partir du protocole PXE et via le déploiement de médias associés nous avons vu comment récupérer des comptes et mots de passe sur un réseau interne. Un point d’entrée très intéressant pour une personne malintentionnée sans compte au préalable.

L’outil dénommé pxethief.py devrait être mis à disposition dans les prochains jours.

SquarePhish – Phishing Office 365 using QR Codes and Oauth 2.0 Device Code Flow

Au Cloud Village, nous avons pu assister à une présentation exposant les évolutions des techniques de phishing actuelles.

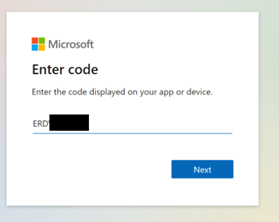

La première technique est basée simplement sur le “Microsoft Device Code” qui peut être exploité via l’outil PhishInSuits sorti en juin 2021. La victime reçoit un code, l’indique sur le site de Microsoft avec le lien envoyé et l’attaquant peut accéder au compte de la victime.

Les deux contraintes pour l’attaquant sont ici qu’un message de demande de permissions est affiché à la victime et qu’il y a une limite de 15 minutes maximum pour lancer cette attaque.

https://github.com/secureworks/PhishInSuits

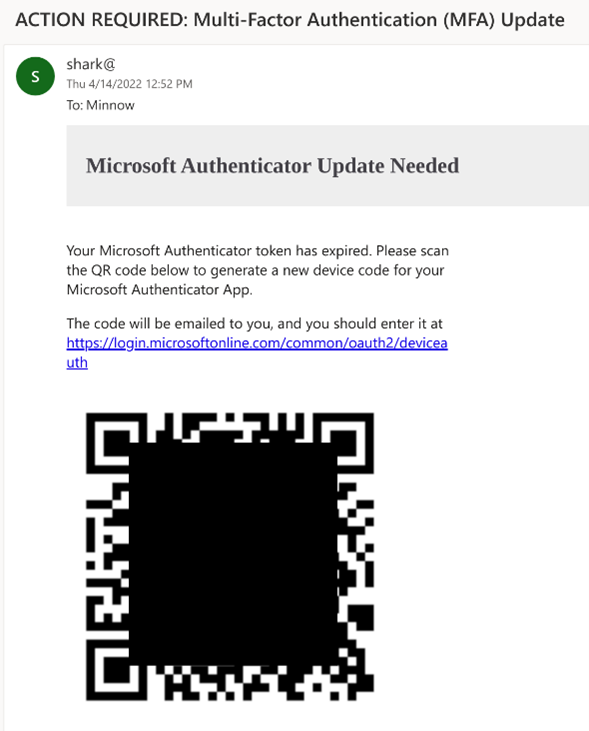

La seconde technique ajoute la notion de QRCode pour s’affranchir de ces contraintes. L’attaque est donc ici à nouveau basée sur le “Microsoft Device Code” mais avec un QRCode en plus. Cela permet alors de récupérer le jeton d’authentification d’un utilisateur par la création d’une application dédiée avec authentification Oauth chez Microsoft.

Le déroulé est le suivant :

- La victime reçoit un email avec un Qrcode.

- Le Qrcode contient une URL d’un site malveillant généré via l’outil SquarePish.

- La victime est automatiquement redirigée vers le site de Microsoft pour une demande de “device code”.

- Un nouvel e-mail est envoyé à l’utilisateur avec le “device code” à indiquer.

Ici, plus d’avertissements de sécurité et l’utilisation du site de Microsoft pour l’authentification permet de limiter ainsi les soupçons. Le nouvel outil est disponible ci-dessous :

https://github.com/secureworks/squarephish

The Big Rick : How I RickRolled my high school distric and got away with it

Au chapitre des présentations un peu plus « décalées », nous avons eu les explications d’un étudiant de tout juste 19 ans qui a profité du niveau de sécurité trop faible de son école pour lancer l’opération « Big Rick », le Rick Roll de l’ensemble des écoles du campus en diffusant simultanément sur les vidéos projecteur, haut-parleurs, et système d’alarme la musique de Rick Astley.

L’étudiant a documenté l’ensemble de ses attaques et les points faibles qu’il a identifiés, et les a transmis à son administration. Il aura toutefois eu beaucoup de chance, son école ayant décidé de ne pas entamer de poursuite contre lui, lui permettant également de poursuivre son cursus universitaire.

TOR : Darknet opsec by a veteran Darknet Vendor

Un ancien(?) vendeur sur le Darknet nous a présenté le guide des bonnes pratiques pour limiter les risques d’être découvert lorsque l’on effectue des activités illégales sur le Darknet.

Cela inclut la nécessité d’être paranoïaque, la mise en place de checklists quotidiennes afin de n’oublier aucun détail, jusqu’à la création d’un point d’accès internet à 1,5km de chez lui, supervisé par un télescope afin de vérifier qu’aucun véhicule de police ne se trouve à proximité. Malgré ces précautions, il aura effectué 18 mois de prison. Il conclura le talk en statuant que le jeu n’en vaut pas la chandelle, tant il implique des risques et des sacrifices en termes de vie personnelle.

Le replay de cette présentation est accessible ici

N’hésitez pas à consulter l’ensemble des présentations “officielles” ci-dessous :

https://media.defcon.org/DEF%20CON%2030/DEF%20CON%2030%20presentations/